自動運転を含むIoT全般のリスクとして忘れてはならないのは、セキュリティの問題です。通信業界はセキュリティに対する危機意識が高いですが、そのネットワークとつながるモノの方は脆弱である可能性があります。

通信ネットワークのユーザーである電力会社や、鉄道会社、ガス、水道といったインフラの企業は、IoT化が進む今後、より一層セキュリティ意識を高める必要があります。これはコネクテッドカー化が進む自動車業界も同様です。

東京オリンピック・パラリンピックのときに懸念されるのは、通信網がダウンする可能性よりも、電力網や都市交通網がハッキングされたり、鉄道を止められたりするリスクです。そういった重要なインフラに関しては、連絡会議を作ってセキュリティレベルを上げる努力をしています(内閣サイバーセキュリティセンター:NISCのセプターカウンシルなど)。ハッキングなどの被害について、企業は隠そうとする傾向がありますが、できるだけ情報を共有して、ハッキングの手口や可能な防御策を情報共有する仕組みを、官民で一緒につくっています。

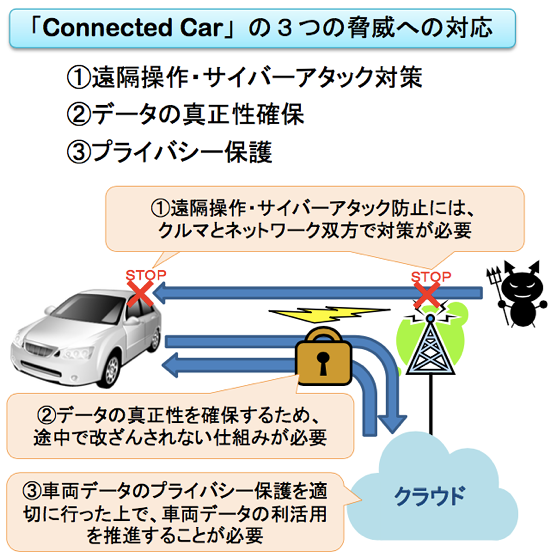

コネクテッドカーの3つの脅威

コネクテッドカーのセキュリティには、3つのレベルで対策を練る必要があります。

1つ目は、遠隔操作・サイバーアタック対策。2015年にクライスラー車のコンピュータが無線回線からハックされうることが分かり、140万台規模のリコールが行われました。サイバーアタック対策は、車とネットワーク双方での対応が必要です。

2つ目は、データの真正性を確保すること。通信網の途中でデータを改ざんされたり、そもそも使用されるデータが間違っていたりしない仕組みが必要です。自動運転では、車が位置を検知するために地図データが活用されますが、そのデータが正しい必要がある。正しい出どころから正しいデータが来るような仕組みをきちんと確保しないといけません。

3つ目はプライバシー保護。車両データを利活用したサービスは大いに広まるべきですが、プライバシー保護を適切に行なった上でサービス開発が進められる必要があります。

自動走行の実現に向けた総務省の取組(平成28年12月15日・総務省)より

自動運転システムは、高度なセキュリティが必要ですが、過剰な安全対策のせいでシステムの起動が遅かったり、柔軟性がないのも困りものです。ある程度のセキュリティでシステムを作り、アタックを受けたらすぐに対応して自動車をネットワークから切るような仕組みをとる必要があります。レベル3以上の自動運転であれば、ネットワークを切った後、安全にドライバーに操作を受け渡すか、車が自立して路肩に停止できることが重要です。

不足するセキュリティ人材

総務省では昔から、職員向けのハッキング対策の訓練をやっていました。架空の企業の社内ネットワークをコンピュータ上で模擬し、社内のどこかがハッキングされたときの対処を実行する訓練です。近年はそのような訓練を、他の行政機関や自治体の方々にも受けていただく取り組みをしています。

日本は、IT技術者へのリスペクトが低い国です。セキュリティを守って保守管理をしてくれている人材に対して、問題があるときに怒るばかりで、普段からリスペクトしていない風土は改めるべきです。CIO(チーフ・インフォメーション・オフィサー)を設けている民間企業もありますが、本当にITをわかっている人が社内の情報化全体を見ている会社は多くありません。

システムを外注するときでも、アメリカではIT業界で活躍した人が社内の情報化についてのチーフ・オフィサーになっていて、外注してどのようなシステムを作るべきか、社内できちんと検討することができます。一方、日本では社内できちんと精査することなく、ベンダーに丸投げすることが多いようです。

総務審議官・鈴木茂樹

総務省新世代移動通信システム推進室長・中村裕治